Navigateurs, mobiles, Windows, équipements réseau… À chaque année son terrain de chasse préféré pour les attaques zero-day. En 2024, les cyberattaquants ont clairement changé de cible : ce sont les outils critiques des entreprises qui ont encaissé le plus gros des frappes.

- En 2024, En 2024, 75 failles zero-day ont été exploitées : un léger recul, malgré une tendance de fond à la hausse.

- Les infrastructures réseau d'entreprises et les produits de sécurité concentrent désormais l’attention des hackers.

- Les campagnes de cyberespionnage continuent de structurer la majorité des attaques recensées.

Après une explosion du nombre de zero-days en 2023, l’exploitation de failles avant correctif a légèrement reculé en 2024, bien que la tendance générale reste orientée à la hausse, selon le dernier rapport de Google Threat Intelligence Group (GTIG). Au total, 75 vulnérabilités ont été recensées, contre 98 l’année précédente, confirmant que les attaques zero-day occupent toujours activement les cyberattaquants, avec des cibles réparties entre les grands éditeurs comme Microsoft, Google ou Apple, et les équipements réseau critiques utilisés par les entreprises, tels que ceux d’Ivanti, Cisco ou Palo Alto Networks. Un glissement qui montre que les attaquants déplacent progressivement leurs efforts vers des cibles plus stratégiques que les navigateurs ou les smartphones.

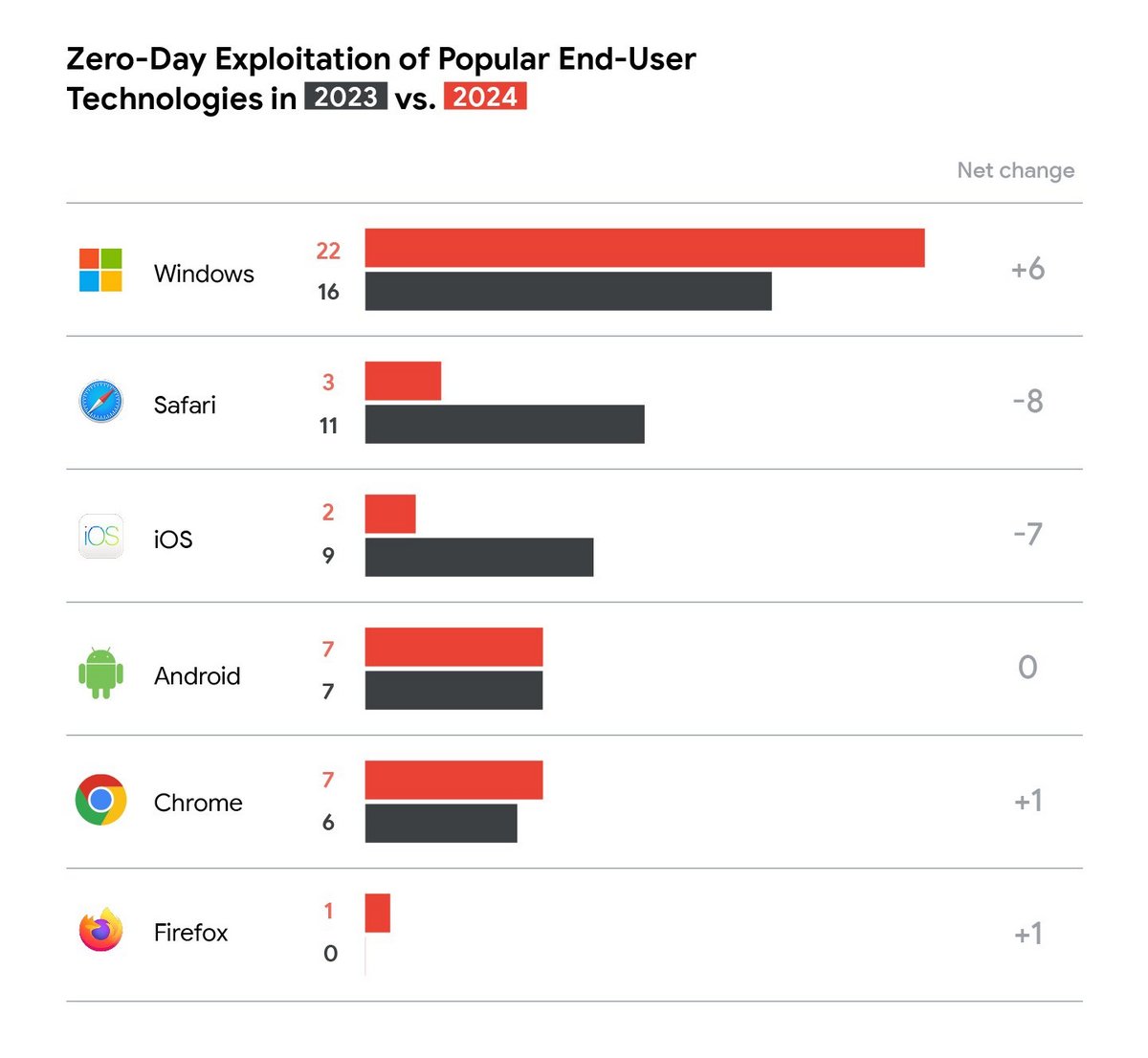

Les attaques reculent sur mobile et navigateur, mais progressent sur Windows

Si les navigateurs web et les smartphones ont longtemps été des cibles privilégiées, leur attrait semble s'éroder auprès des hackers. En 2024, les failles exploitées visant les navigateurs ont chuté d'un tiers, passant de 17 à 11 vulnérabilités. Dans l’équation, Chrome reste sans trop de surprise le navigateur le plus malmené, à raison de sept failles zero-day exploitées contre une seulement pour Firefox, reflet de son poids sur le marché mondial.

Côté mobile, les chiffres ont, là aussi, presque été divisés par deux (de 17 à 9), les attaques ayant surtout visé Android, notamment à travers des failles découvertes dans des composants tiers utilisés sur de nombreux modèles. Sur les sept failles Android identifiées, trois provenaient de composants tiers communs à de nombreux appareils, prouvant l’intérêt des attaquants pour des cibles transversales.

À l'inverse, les attaques contre les systèmes d'exploitation desktop, et en particulier Windows, sont reparties à la hausse. Au cours de l’année, 22 failles zero-day ont ainsi visé l’OS de Microsoft, contre 16 l'année précédente. Certaines campagnes ont exploité des vulnérabilités critiques, comme celle du pilote AppLocker (CVE-2024-21338), permettant de contourner les protections du noyau et de désactiver les outils de sécurité. Là encore, nul besoin de chercher bien loin. Tant que Windows restera dominant dans les foyers comme dans les entreprises, il demeurera un objectif prioritaire pour les campagnes d’espionnage et de cybercriminalité.

Les équipements réseau et de sécurité officiellement en ligne de mire

En parallèle du recul observé sur les appareils grand public, l'évolution la plus marquante concerne les services utilisés en environnement professionnel. En 2024, 44 % des attaques zero-day recensées en tout (soit 33 sur les 75) ont visé des solutions ou logiciels de sécurité destinés aux entreprises, contre 37 % en 2023. Parmi ces cibles professionnelles, les équipements de sécurité réseau comme Ivanti Connect Secure VPN, Cisco Adaptive Security Appliance ou Palo Alto Networks PAN-OS ont concentré une part importante des attaques. Et pour cause, du fait de leurs accès étendus aux systèmes d’information, ces dispositifs offrent aux attaquants un point d’entrée idéal pour compromettre un réseau entier sans avoir à développer de chaînes d’exploitation complexes.

Reste la question des motivations, mais sur ce point, vous avez déjà probablement une idée de la réponse. Selon les équipes de GTIG, l’exploitation des failles zero-day a largement servi des opérations de cyberespionnage en 2024. Sur les 34 attaques attribuées à des acteurs identifiés, plus de la moitié (53 %) ont été utilisées dans ce but, qu’elles soient le fait de groupes étatiques ou de clients de sociétés de surveillance commerciale.

Parmi les États impliqués, la Chine et la Corée du Nord se partagent la tête du classement avec cinq failles exploitées chacune. Pour la première fois, les groupes nord-coréens égalent ainsi leurs homologues chinois, mêlant espionnage stratégique et opérations lucratives pour financer le régime.

Côté prestataires privés, plusieurs campagnes ont révélé l'utilisation de failles développées par des sociétés commerciales pour contourner les protections d’appareils mobiles et cibler des individus (journalistes, militants, dissidents) dans un cadre politique ou judiciaire.

Enfin, environ 15 % des attaques attribuées sont liées à des groupes de cybercriminalité non étatiques, comme FIN11, spécialisés dans l’extorsion de données via des failles critiques. Certains acteurs hybrides, à l’image du groupe CIGAR, brouillent encore davantage les frontières entre espionnage d’État et cybercriminalité privée, ce qui tend à rendre l’attribution et la prévention des attaques toujours plus difficile.

En bref, l’exploitation des zero-days continue de s’affiner, certes, mais c’est surtout le terrain de jeu qui évolue. En ciblant directement les équipements stratégiques des entreprises, les attaquants déplacent le rapport de force, souvent au détriment d'acteurs moins préparés. Et si cette dynamique se confirme avec les attaques de demain, ce ne sont plus les appareils eux-mêmes qui feront sauter les défenses des infrastructures critiques, mais les outils censés les protéger

Source : Google Threat Intelligence Group